Palmerworm: メディア、金融業種を標的にスパイ活動する攻撃集団

日本、台湾、米国、中国の企業で被害発生

Broadcom (NASDAQ: AVGO)の一部門であるシマンテック の脅威調査(Threat Hunting)チームは、Palmerworm グループ(別名 BlackTech)がこれまでにない新しい攻撃機能を加えた複数のマルウェアを使用して日本、台湾、米国、中国の組織を標的とした新しいスパイ活動を行っていることを確認しました。

この活動は 2019 年と 2020 年初頭に行われ、メディア、建設、エンジニアリング、エレクトロニクス、金融の各業種を標的にしています。

これらの攻撃では新しい攻撃機能を有するマルウェアの使用が確認されています。

Palmerworm グループは一連の攻撃活動において、カスタムマルウェア(現存マルウェアの改造)、本来の用途を攻撃に悪用するデュアルユースツール、利用者のシステム資源を悪用する“現地調達型(LoTL: Living off the Land)”の戦術を組み合わせて使用しています。Palmerworm は少なくとも 2013 年から攻撃活動を行っており、今回の活動では 2019 年 8 月に最初の攻撃が確認されています。

戦術、ツール、手順

Palmerworm グループは、一連の攻撃において、デュアルユースツールとカスタムマルウェアの両方を使用していることがわかっています。

今回、同グループによる使用が確認されたカスタムマルウェアのファミリーは以下のとおりです。

- Backdoor.Consock

- Backdoor.Waship

- Backdoor.Dalwit

- Backdoor.Nomri

同グループの過去の攻撃では、これらのマルウェアファミリーの使用は確認されていませんでした。これらは新しく開発されたものか、同グループの過去のツールを進化させたものと思われます。過去に Palmerworm が使用していたマルウェアには以下が含まれます。

- Backdoor.Kivars

- Backdoor.Pled

今回の活動で同グループが使用したカスタムマルウェアに関する情報は過去の記録にはありませんが、攻撃の特徴が Palmerworm の過去の活動と類似しているため、今回の攻撃活動は同じグループによるものと考えられます。

前述の 4 つのバックドア系マルウェアファミリーに加えて、カスタムダウンローダーとネットワーク偵察ツールも使用されており、当社のマルウェア解析チームでは、トロイの木馬と Hacktool として検出しています。また、同グループは、以下のような複数のデュアルユースツール(本来正規な機能を攻撃にも悪用できるツール)も使用しています。

- Putty – 攻撃者がリモートアクセスを利用してデータを窃取し、自らに送り返すことができます。

- PSExec – 正規の Microsoft のツールですが、攻撃者に悪用され、被害者のネットワークを横切って移動するのに使用される可能性があります。

- SNScan – 被害者のネットワーク上で標的にできそうなユーザーを見つける目的でネットワークを偵察するのに使用できるツールです。

- WinRAR – ファイルを圧縮したり(攻撃者に送り返しやすくするため)、圧縮されたフォルダからファイルを抽出したりするのに使用できるアーカイブツールです。

これらのデュアルユースツールはすべて、Palmerworm のような攻撃者グループによって広く使用されており、こうした高度な APT(持続的標的型)攻撃では近年、デュアルユースツールを含めた、現地調達型の戦術を採用するグループが増えています。これらのツールを使用すれば、攻撃者は特定のグループに簡単にリンクさせることができる複雑なカスタムマルウェアを作成しなくても、標的のシステムに比較的容易にアクセスできます。

今回の活動では、Palmerworm グループは盗んだコードサイニング証明書を使用してペイロードに署名し、ペイロードをより正規のものに見せかけるため、セキュリティソフトウェアによる検出を難しくしています。

今回の活動では、Palmerworm グループが被害者ネットワークへの最初の侵入にどのような感染ベクトルを使用したかは特定できませんでしたが、過去には被害者のネットワークにアクセスするために電子メールによるスピアフィッシング攻撃を使用したことが報告されています。

被害企業

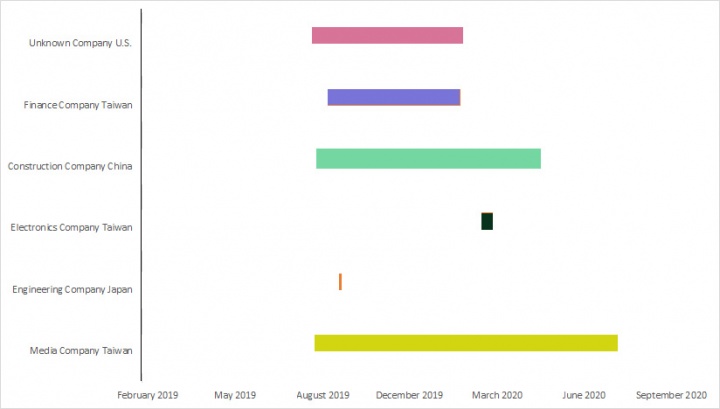

シマンテックは今回の攻撃活動で 5 社の被害を特定しましたが、その業種はメディア、建設、エンジニアリング、エレクトロニクス、金融と多様でした。メディア、エレクトロニクス、金融の各企業はすべて台湾を拠点とし、エンジニアリング会社は日本、建設会社は中国に拠点を置いていました。

Palmerworm グループが東アジアのこの地域の企業に強い関心を持っていることは明らかです。 また、米国の一部の被害企業でも同グループの活動が確認されましたが、その業種を特定することはできませんでした。

同グループの今回の一連の活動では 2019 年 8 月に最初の攻撃が特定されましたが、標的は台湾のメディア会社と中国の建設会社のネットワークでした。同グループはメディア会社のネットワーク上で 1 年間攻撃活動を続け、ごく最近の 2020 年 8 月まで複数のマシンで活動していたことが確認されています。

また、Palmerworm フループは建設会社と金融会社のネットワーク上でも数か月間活動していました。ただし、日本のエンジニアリング会社のネットワーク上には 2019 年 9月に 2~3 日、エレクトロニクス会社のネットワーク上には 2020 年 3 月に数週間しか侵入していません。米国では 1 台のマシンで約 6 ヶ月間活動していたことが確認されています。

業種不明(米国)

金融会社(台湾)

建設会社(中国)

エレクトロニクス会社(台湾)

エンジニアリング会社(日本)

メディア会社(台湾)

2019 年 8 月

2019 年 12 月

2020 年 3 月

2020 年 6 月

2020 年 9 月

今回の攻撃活動では、Palmerworm の最大の関心は金融、メディア、建設の各業界にあるように思われます。以前作成された Palmerworm のメディア業界を標的にした活動のレポートをご覧ください。

攻撃者の目的

Palmerworm がこれらの被害企業から何を窃取しているかは確認されていませんが、同グループはスパイグループと見なされており、その目的は標的の企業から情報を窃取することにあると考えられます。

Palmerworm グループを識別する方法

今回の攻撃活動で使用されたカスタムマルウェアは Palmerworm の過去の活動で使用されたマルウェアとは異なりますが、今回の調査で特定されたサンプルの一部は、Palmerworm(別名 Blacktech)のマルウェアのファミリーとして知られる PLEAD として他のベンダーによって検出されています。また、当社は過去に Palmerworm グループが所有していたインフラストラクチャが使用されたことを確認しています。

同グループによるデュアルユースツールの使用は過去に同グループが実行したと特定された攻撃活動でも確認されており、被害者の地理的場所も過去の活動で Palmerworm が標的とした典型的な地域です。また、同グループが窃取したコードサイニング証明書を使用していることも、過去の Palmerworm の攻撃で確認されています。このようなさまざまな要因から、当社は今回の攻撃活動は Palmerworm によるものであると確信するに至りました。

シマンテックは Palmerworm の活動が特定の地域に帰属するとは考えていませんが、台湾の当局者の発表によると、当社が Palmerworm として追跡している Blacktech グループは中国政府が支援しています。

まとめ

APT 攻撃グループは 2020 年も引き続き活発に活動しており、デュアルユースツールの使用や環境寄生型の戦術により、その活動を検出することがますます難しくなっています。この種の活動を検出するため、お客様には包括的なセキュリティソリューションの導入を強くお勧めします。

保護

お客様は以下の Palmerworm の攻撃活動から保護されています。

- Backdoor.Consock

- Backdoor.Waship

- Backdoor.Dalwit

- Backdoor.Nomri

- Backdoor.Kivars

- Backdoor.Pled

- Hacktool

- トロイの木馬

侵害の痕跡(IOC)

| Indicators of Compromise |

|---|

| 28ca0c218e14041b9f32a0b9a17d6ee5804e4ff52e9ef228a1f0f8b00ba24c11 |

| 3277e3f370319f667170fc7333fc5e081a0a87cb85b928219b3b3caf7f1e549c |

| 35bd3c96abbf9e4da9f7a4433d72f90bfe230e3e897a7aaf6f3d54e9ff66a05a |

| 485d5af4ad86e9241abd824df7b3f7d658b1b77c7dcc3c9b74bfe1ddc074c87d |

| 4c05ee584530fd9622b9e3be555c9132fad961848ea215ecb0dd9430df7e4ed8 |

| 50ba9a2235b9b67e16e6bd26ae042a958d065eb2c5273f07eee20ec86c58a653 |

| 5818bfe75d73a92eb775fae3b876086a9e70e1e677b7c162b49fb8c1cc996788 |

| 5a35672f293f8f586fa9cfac0b09c2c52a85d4e8bc77b1ed4d7c16c58fe97a81 |

| 69d60562a8d69500e8cb47a48293894385743716e2214fd4e81682ab6ed1c46b |

| 6d40c289a154142cdd5298e345bcea30b13f26b9eddfe2d9634e71e1fb935fbe |

| 6f97022782d63c6cea53ad151c5b7e764e62533d8257e439033c0307437bfb2a |

| 73799d67d32a2b5554c39330e81e7c8069feaa56520e22a7fd0a52e8857c510c |

| 81a4b84700b5f4770b11a5fe30a8df42e5579fd622fd54143b3d2578df4b559d |

| 884cefccd5b3c3a219a176c0c614834b5b6676abbac1d1c98f39624fccc71bf9 |

| 8cd6dfffc251f9571f7a82cca2eca09914c950f3b96aaaeaeaaeeac342f9b550 |

| 8da532ea294cc2c99e02ce8513a15b108a7c49bd90f7001ce6148955304733cb |

| 9c436db49b27bed20b42157b50d8bdad414b12f01e2127718250565017a08d84 |

| 9e3ecda0f8e23116e1e8f2853cf07837dd5bc0e2e4a70d927b37cfe4f6e69431 |

| a7f3b8afb963528b4821b6151d259cf05ae970bc4400b805f7713bd8a0902a42 |

| aa51b69d05741144d139b422c3b90fdf6d7d5a36dd6c7090c226a0fc155ada34 |

| b32ab70f3f441a775771d6c824d4526715460c0fd72a1dfdec8cd531aef5fabd |

| d4d5c73c40f50cdef1500fca8329bc8f3f05f6e2ffda9c8feb9be1dcca6ccd31 |

| eed2ab9f2c09e47c7689204ad7f91e5aef3cb25a41ea524004a48bb7dc59f969 |

| f11e2146b4b7da69112f4681daca0c5ec18917acc4cf4f78d8bff7ac0b53e15c |

| f21601686a2af1a312e0f99effa2c2755f872b693534dbe14f034fa23587ac0b |

| asiainfo.hpcloudnews.com |

| loop.microsoftmse.com |

| 103.40.112.228 |

| 172.104.92.110 |

| 45.76.218.116 |

| 45.77.181.203 |

We encourage you to share your thoughts on your favorite social platform.